Eine der größten Herausforderungen für Managed Service Provider ist die Suche nach einer kostengünstigen Lösung, die es ihnen ermöglicht, ihre Endpunkte aus der Ferne zu überwachen, zu verwalten und zu unterstützen. Oft bezahlen MSP für ein oder mehrere Produkte, um die benötigten Tools zu erhalten. Solche hohen Kosten erschweren MSP die Skalierung, da die Verwaltung von mehr Computern bedeutet, mehr zu bezahlen. Dieser Beitrag erforscht die Unterschiede zwischen Remote Monitoring & Management sowie Remote Desktop Control.

Remote Desktop Control im Detail

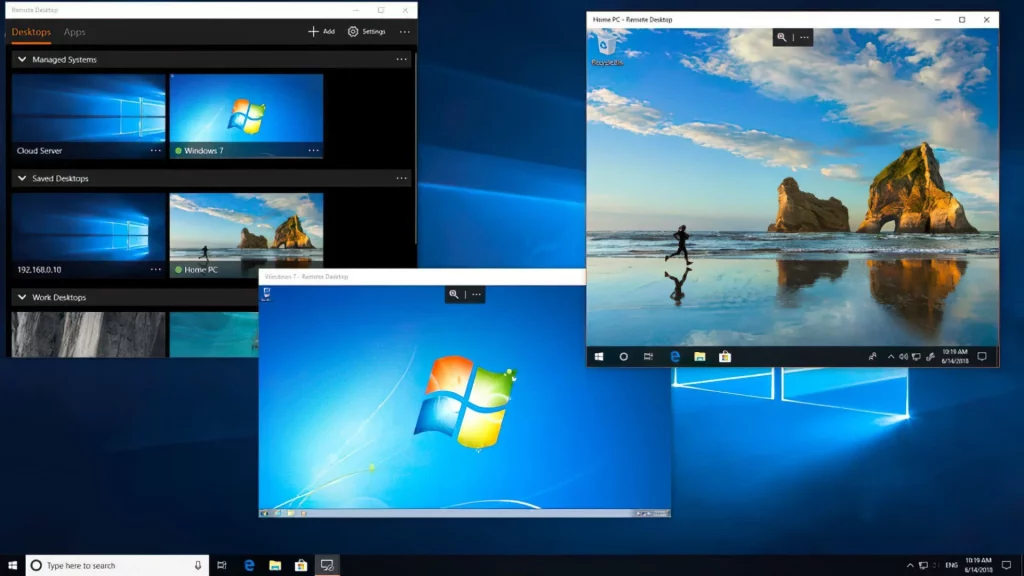

Mit Remote Desktop Control können Mitarbeiter von jedem Ort der Welt aus auf bestimmte Gerätedaten zugreifen, wodurch sie produktiver werden und die Daten des Unternehmens sicherer bleiben. Hier lesen Sie alles über das Remote Desktop Protocol, um eine fundierte Wissensgrundlage für ihr Unternehmen zu schaffen.

RDP ist in Windows integriert, muss aber richtig konfiguriert werden, um sicher genutzt werden zu können. Unternehmen sollten sich darüber im Klaren sein, dass ein ungesicherter RDP-Zugang ein äußerst gängiger Angriffsvektor ist, der insbesondere von Ransomware-Gruppen bevorzugt wird. Mit dem explosionsartigen Anstieg des Bedarfs an flexiblen, dezentralen Arbeitsumgebungen haben viele Unternehmen Benutzer, Geräte und kritische Vorgänge verteilt. Ohne Fernüberwachungs- und Fernzugriffsfunktionen wäre es nahezu unmöglich, diese Arbeitskräfte zu verwalten. Viele Unternehmen, die gezwungen waren, Endbenutzern schnell Fernzugriffsoptionen zur Verfügung zu stellen, haben dies möglicherweise auch unüberlegt getan und versehentlich zusätzliche Bedrohungsfaktoren für Sicherheitsverletzungen, Datenverluste und Netzwerkunterbrechungen geschaffen. Aus diesem Grund ist es äußerst wichtig, sowohl sichere Fernzugriffstools als auch Anbieter zu nutzen, die Erfahrung mit der sicheren Bereitstellung, Konfiguration und Verwaltung dieser Tools haben.

Das spricht für RMM und gegen Remote Desktop Control

Remote Monitoring & Management wurde entwickelt, um die betriebliche Effizienz der IT zu steigern, indem sie ein Arsenal von IT-Verwaltungstools bereitstellt. Dazu gehören die Fernüberwachung von Desktops, der Zustand von Hardware und Netzwerken sowie das Anwendungsmanagement. Eine proaktive Lösung wie RMM gilt im heutigen IT-Management-Klima als vorteilhaft. Die Auswirkungen einer IT-Systemkrise können nicht isoliert betrachtet werden. Einfach ausgedrückt: Je länger es dauert, die Krise zu lösen, desto größer sind ihre Auswirkungen. In dieser Hinsicht sind Unternehmen, die Remote-Desktops einsetzen, im Nachteil. IT-Profis können erst auf Ereignisse reagieren, nachdem sie bereits eingetreten sind. Diese Einstellung führt zu einer instabilen IT-Infrastruktur. Der proaktive Charakter einer RMM-Lösung konzentriert sich auf die Beseitigung von Problemen, bevor sie eine Chance haben, echten Schaden anzurichten. Dadurch bleiben die IT-Systeme in einer vorhersehbaren Weise in Betrieb. Zudem bietet RMM zusätzliche Funktionalität, Systeme sowohl in der Cloud als auch vor Ort zu verwalten und sorgt für eine robuste IT-Infrastruktur. Darüber hinaus liefert RMM die Geschwindigkeit, mit der Aufgaben erledigt werden können, die mit Remote-Desktop-Lösungen nicht möglich sind. Diese Kombination aus Flexibilität und Geschwindigkeit ermöglicht es Fachleuten, den IT-Betrieb zu skalieren.

Die Automatisierung bei RMM hilft IT-Führungskräften, wiederkehrende Aufgaben schnell zu bewältigen. Die Automatisierungsmöglichkeiten von Remote-Desktop-Anbietern sind in der Regel begrenzt und reichen für ein schnell wachsendes IT-Ökosystem oft nicht aus. Ein gutes RMM bietet Automatisierungsskripte, mit denen Anwender benutzerdefinierte Aufgaben für eine bestimmte Gruppe von Systemen ausführen können. Remote-Desktops fördern den Fernzugriff, ohne dass solide Sicherheitsmaßnahmen vorhanden sind, was die Systeme anfällig für Sicherheitsverletzungen macht. RMM-Lösungen bieten integrierte Antivirenlösungen, die einen vollständigen Schutz der Endgeräte gewährleisten. Anwender können ihre IT-Infrastruktur vor Bedrohungen schützen und gleichzeitig eine Echtzeitüberwachung durchführen.

Die wichtigsten Kriterien für die Auswahl einer Fernzugriffslösung

Bei der Auswahl eines Fernzugriffstools darf die Sicherheit nicht unterschätzt werden. Software, die speziell für den Fernzugriff auf Geräte entwickelt wurde, ist leistungsstark, birgt aber auch ein erhebliches Risiko. Die Lösungen sollten auf die Einhaltung von Sicherheits- und Konformitätsstandards geprüft werden. Es sollten klare Dokumentationen und Ressourcen zur Verfügung stehen, um eine sichere Bereitstellung und Konfiguration zu gewährleisten. Funktionen, die klare Zugangskontrollen und Protokollierung ermöglichen, sind ebenfalls ein Muss. Der Fernzugriff ist ein wichtiger Bestandteil des modernen IT-Managements. Die Zuverlässigkeit der Remote-Tools, einschließlich des Remote-Zugriffs, wirkt sich direkt auf die allgemeine Zuverlässigkeit und Robustheit der IT-Infrastruktur aus. Die richtige Fernzugriffslösung kann direkte und kritische Bedürfnisse von Unternehmen erfüllen. Wenn sie richtig eingesetzt werden, können sie den Bedarf an zusätzlichen Tools beseitigen und dem Unternehmen langfristig Geld sparen.

Fazit

Mit RMM können Managed Service Provider IT-Ausgaben einsparen, indem sie den Zustand ihrer IT-Ressourcen aus der Ferne und proaktiv überwachen. Die Sitzungsprotokollierung stellt sicher, dass die vom Techniker auf dem Remote-Computer durchgeführten Aktionen für die Sicherheits- und Änderungsprotokollierung aufgezeichnet werden. RMM-Integrationen sparen Zeit und machen es überflüssig, dass Techniker mehrere verschiedene Tools gleichzeitig geöffnet haben. Systeme, die Sitzungszeiten automatisch protokollieren können, helfen bei der Automatisierung von Abrechnungsverfahren und sind im Allgemeinen sicherer und zuverlässiger. Im Grunde sorgt ein solides RMM für ein hohes Maß an Produktivität im gesamten IT-Betrieb.